El estado del arte de la tecnología disponible en la actualidad permite activar mecanismos de seguridad en los distintos dispositivos de comunicaciones de la red que aseguran la confidencialidad de las comunicaciones, la integridad de los datos transmitidos y la disponibilidad de la información.

¿Podemos proteger una red compuesta por decenas de miles de puntos remotos? ¿Cómo aseguramos la confidencialidad de las comunicaciones de los datos transmitidos a través de redes de terceros (operadoras)? ¿De qué manera podemos hacer frente a las amenazas de intrusismo en cada uno de los miles de puntos de conexión de nuestra red?

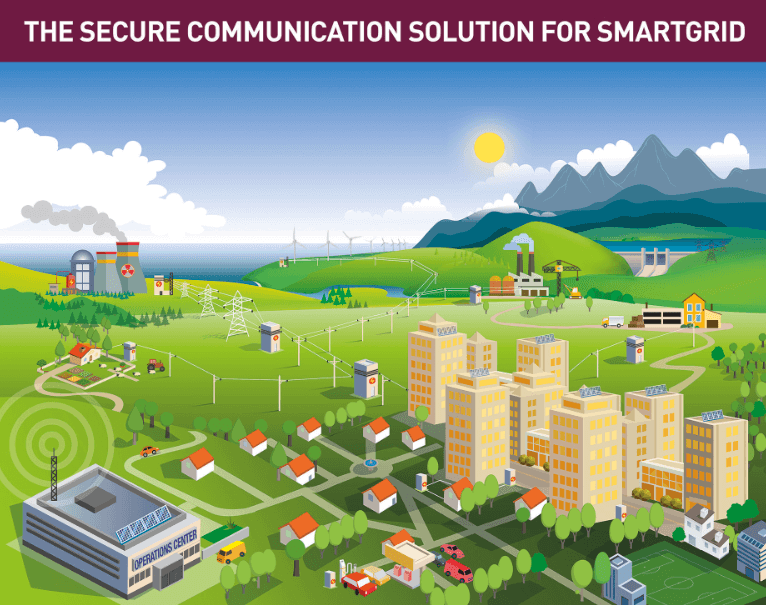

El equipo de comunicaciones sirve de nexo de unión entre los diferentes sistemas remotos de la eléctrica (telecontrol, metering, etc.) y las redes de comunicaciones (redes de operadoras, de fibra óptica, PLC…). Este equipo suele estar instalado en ubicaciones críticas y vulnerables ante ataques e intrusismo y con los mecanismos correctos puede convertirse en una de las mejores protecciones frente a estas amenazas, ayudando a aumentar los niveles de seguridad en la red. En una red compuesta por decenas de miles de puntos remotos es difícil controlar y asegurar las instalaciones en las cuales están ubicados los equipos de comunicaciones. Para ello es necesario y aconsejable activar mecanismos que afiancen ese nivel de seguridad en los elementos instalados en esas ubicaciones remotas.

Mediante la utilización de redes virtuales privadas (VPN, por sus siglas en inglés) y protocolos de cifrado de datos se consigue salvaguardar la transmisión de los datos a través de redes de terceros. Estas redes están constituidas por decenas de miles de puntos y, por lo tanto, es necesario implantar un mecanismo que facilite su puesta en marcha y gestión posterior. DM VPN se postula como la mejor opción para la implantación de un sistema de VPN y cifrado de datos (IPSEC) en redes malladas con un volumen alto de puntos a gestionar.

Existen también otros protocolos y tecnologías que ayudan a salvaguardar la red frente al intrusismo. Es aconsejable utilizar la combinación de varios de ellos, consiguiendo así aumentar el nivel de seguridad. Entre ellos cabe destacar el uso de listas de acceso, filtrado MAC y autenticación extendida 802.1X con autenticación Radius y/o Tacacs+.

En los escenarios actuales de redes smartgrid, los contadores inteligentes instalados en las áreas residenciales e industriales envían la información a unos dispositivos denominados concentradores de telemedida que, por lo general, se encuentran ubicados en subestaciones secundarias (centros de transformación). ¿Es realmente seguro mantener esa información en miles de puntos distribuidos a lo largo de toda la red eléctrica?

Con la tecnología disponible en la actualidad, tanto desde el punto de vista de fiabilidad de las comunicaciones como del almacenamiento en la “nube”, ¿no sería más aconsejable mantenerla almacenada en ubicaciones más seguras y centralizadas?

El rápido avance en la fiabilidad, alta disponibilidad y velocidad de las redes de comunicaciones actuales, tanto en sus tramos privados (redes de RF, PLC, fibra óptica….), como en los de operadoras, permite crear redes de comunicaciones mixtas, que garanticen la comunicación entre los equipos remotos (contadores) y los sistemas de gestión de la medida, ubicados en un lugar seguro para el almacenamiento de datos como los sistemas centrales de la eléctrica aplicando el concepto de cloud privada para metering.

Es aconsejable tener en cuenta todas estas consideraciones a la hora de elegir la tecnología/ dispositivos que vamos a desplegar en la red, ya que nos ayudarán a poder implementar políticas de seguridad, tanto en el inicio de los despliegues, como en redes ya desplegadas. Estos dispositivos deberán de incorporar las técnicas de VPN y segurización más avanzadas y demandadas en entornos profesionales, obviamente, basadas en estándares de mercado:

- Firewall e IPSEC en todas sus variantes.

- Soporte de L2TP y L2TP/IPsec.

- Multi-GRE con IPSec para implementación de redes extensas VPN Multi-punto (DMVPN).

- Potentes políticas de priorización de tráfico y reserva de ancho de banda.

- Control de acceso a los equipos basado en radius o tacas+ en todos sus interfaces.

- Mecanismos de seguridad frente a intrusismo en sus interfaces locales: 802.1X, filtrado direcciones MAC, listas de acceso, etc.

Las soluciones de comunicaciones que Teldat pone a disposición de las utilities para desplegar este tipo de redes, disponen de todas las interfaces de comunicaciones WAN y protocolos de segurización que resuelven todas estas incógnitas.