Zero Trust Network Access – ZTNA

El perímetro está cambiando, y gracias a tecnologías como (ZTNA) acceso a la red de confianza cero, (servicio basado en nube), nos permite otorgar permisos de acceso a aplicaciones internas solo cuando son necesarios, evitar accesos no deseados y movimientos laterales dentro de la red, lo que reduce drásticamente el riesgo de sufrir un ciberataque.

Redefine el Perimetro (ZTNA)

Deja de dar acceso a la red con las VPN tradicionales. El modelo ZTNA permite a los usuarios acceder a sus aplicaciones de manera granular estén donde estén. Basado en un servicio en nube, reduce la superficie de ataque y mejora los estándares de seguridad de la organización.

-

- Limita el acceso a la red de los trabajadores en remoto a las aplicaciones que necesitan

- Compatible con soluciones SD-WAN o SASE para dar cobertura de extremo a extremo

- Con simplicidad de despliegue y configuración, desde una consola única

- Se puede asignar un rol a cada usuario y aplicación dentro de la solución ZTNA

- Minimiza los permisos de acceso en caso de que un usuario se haya visto comprometido

Visión general del mercado ZTNA

La forma en la que los trabajadores interactúan con los recursos de la empresa ha cambiado en los últimos años. El teletrabajo se ha extendido, y el perímetro se ha desdibujado. Los usuarios aceden a aplicaciones corporativas que se encuentran repartidas entre la nube y el datacenter privado. Esto se traduce en nuevos problemas y amenazas.

Si bien muchas empresas contaban ya con soluciones VPN, esta opción resulta insuficiente para la situación actual. Las funcionalidades VPN no son lo bastante escalables como para satisfacer las necesidades digitales de empresas y usuarios cada vez más ágiles (que precisan accesos fiables a datos y aplicaciones desde cualquier parte del mundo). Las VPN también presentan problemas de seguridad relativos a la ampliación de la superficie de ataque, y un acceso demasiado permisivo a la red. Además, los riesgos de seguridad que supone que un tercero se haga con las credenciales de usuario son muy altos. Si esto llegara a pasar, el atacante podría acceder a toda la red sin impedimentos.

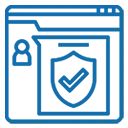

Para resolver estos problemas, el sector está muy interesado en las soluciones con arquitectura ZTNA (que permiten acceder a aplicaciones o recursos de manera granular, cuando el usuario ha sido autenticado y autorizado. Además, se puede aplicar doble factor de autenticación y control de Host para evitar los robos de credencial. Una vez autenticado, ZTNA otorga al usuario acceso a sus aplicaciones específicas, usando un túnel seguro cifrado contra la plataforma en la nube, ofreciendo una capa más de seguridad.

De esta manera, los modelos de acceso ZTNA actúan de forma muy similar a los perímetros definidos por software (SDPs). Ambos sistemas se basan en el concepto de “nube oscura” para evitar que los usuarios visualicen aplicaciones o servicios a los que no les esté permitido acceder. También ofrecen protección contra ataques y movimientos laterales: incluso si un atacante consiguiese acceder a la red, no podría escanearla en busca de otros servicios.

Visión general del mercado de ZTNA

La forma en la que los trabajadores interactúan con los recursos de la empresa ha cambiado en los últimos años. El teletrabajo se ha extendido, y el perímetro se ha desdibujado. Los usuarios aceden a aplicaciones corporativas que se encuentran repartidas entre la nube y el datacenter privado. Esto se traduce en nuevos problemas y amenazas.

Si bien muchas empresas contaban ya con soluciones VPN, esta opción resulta insuficiente para la situación actual. Las funcionalidades VPN no son lo bastante escalables como para satisfacer las necesidades digitales de empresas y usuarios cada vez más ágiles (que precisan accesos fiables a datos y aplicaciones desde cualquier parte del mundo). Las VPN también presentan problemas de seguridad relativos a la ampliación de la superficie de ataque, y un acceso demasiado permisivo a la red. Además, los riesgos de seguridad que supone que un tercero se haga con las credenciales de usuario son muy altos. Si esto llegara a pasar, el atacante podría acceder a toda la red sin impedimentos.

Para resolver estos problemas, el sector está muy interesado en las soluciones con arquitectura ZTNA (que permiten acceder a aplicaciones o recursos de manera granular, cuando el usuario ha sido autenticado y autorizado. Además, se puede aplicar doble factor de autenticación y control de Host para evitar los robos de credencial. Una vez autenticado, ZTNA otorga al usuario acceso a sus aplicaciones específicas, usando un túnel seguro cifrado contra la plataforma en la nube, ofreciendo una capa más de seguridad.

De esta manera, los modelos de acceso ZTNA actúan de forma muy similar a los perímetros definidos por software (SDPs). Ambos sistemas se basan en el concepto de “nube oscura” para evitar que los usuarios visualicen aplicaciones o servicios a los que no les esté permitido acceder. También ofrecen protección contra ataques y movimientos laterales: incluso si un atacante consiguiese acceder a la red, no podría escanearla en busca de otros servicios.

Puntos importantes ligados a ZTNA

Control de Acceso Granular

Gracias a la gestión simplificada, se dan de alta las aplicaciones a manejar de manera independiente o en grupos, de otro lado una política de ZTNA permitirá a uno o un grupo de usuarios, un acceso granular a los aplicativos internos de la compañía

Protección Avanzada Frente Amenazas (ATP)

A día de hoy la cantidad de amenazas y malware que puede infectar los equipos, no hace más que aumentar, dentro de los servicios en nube que se pueden añadir, Teldat ofrece como diferencial de mercado, la subscripción de Prevención de amenazas, sumada a ZTNA, nos permite identificar comportamientos sospechosos y ataques conocidos contra nuestras aplicaciones y recursos internos

Rendimiento Escalable

Una solución dinámicamente escalable (p.ej., una que se aloje en la nube pública) aporta beneficios adicionales al responder a las demandas y flujos de datos que se generan dentro de la oficina. Una solución ZTNA en la nube ofrece un nuevo marco de escalabilidad. Además Teldat no comparte instancias entre clientes, lo que proporciona un aislamiento y resiliencia diferencial

Verificación del Acceso

El acceso a la plataforma se realiza con un agente especifico, que está firmado digitalmente por usuario, de esta manera se evitan accesos por robo de credencial, el agente permite revisar si el dispositivo cumple las políticas, y autoriza el acceso a aplicaciones o recursos en base a un perfil de acceso

ZTNA más allá de las Redes IT

La falta de un perímetro de seguridad real impide a empresas y usuarios confiar en las conexiones internas a sus redes. Las soluciones ZTNA permiten implantar un control robusto de acceso, puesto que evitan el acceso general a recursos, necesitando una política especifica basada en la identidad y el contexto. Además actúa como una capa intermediaria entre los usuarios y la empresa, donde se pueden aplicar otras medidas de seguridad adicionales.

El acceso a la red de confianza cero (ZTNA) unifica el acceso a las aplicaciones (eliminando bifurcaciones entre nube privada, VPN y SaaS). Proporciona un control centralizado y cuenta con la escalabilidad y flexibilidad necesarias para ofrecer a los usuarios un acceso apropiado en base a sus dispositivos, ubicación y la hora del día.

Cuando hablamos de un control centralizado y unificado, no nos referimos sólo a los usuarios. El acceso a la red de confianza cero (ZTNA) ofrece un acceso seguro para dispositivos IoT que han proliferado en las redes estos últimos años (por ej.: sensores, cámaras, automatismos…).

Normalmente dichos dispositivos no cuentan con las medidas de seguridad que puede tener un equipo de usuario, pero sin embargo conectan a la red como un equipo adicional. Además estos dispositivos tienen vulnerabilidades que se pueden explotar al no actualizarse su firmware periódicamente. Es necesario, por lo tanto, un control de acceso a la red, y a que aplicaciones se les permite el acceso.

La combinación de ZTNA con otros productos de visibilidad como XDR, puede reforzar la seguridad en redes OT y TI al identificar comportamientos anómalos (como intentos frustrados de acceso a información restringida, descargas de cantidades inusuales de datos o accesos a horas intempestivas). Además de monitorizar la actividad se puede mantener un inventario de modelos y versiones de Sistemas Operativos – SO de todos estos dispositivos conectados.

Con el paso del tiempo, el acceso a la red de confianza cero (ZTNA) se convertirá en un componente clave de los servicios SASE. Éstos proporcionan un marco en el que converjan la red y las funciones de seguridad a nivel cliente, más allá de los usuarios.

Soluciones y productos ZTNA de Teldat

Contexto

Hace tan sólo unos años, las medidas de seguridad tradicionales para recursos TI y telecomunicaciones consistían sólo en un antivirus y un cortafuegos. La antigua premisa de que se podía confiar en todo lo que estuviese dentro del perímetro de seguridad dejaba a las empresas muy desprotegidas ante ciberataques. Las soluciones tradicionales eran suficientes en ese momento, pero a medida que el software se fue volviendo más complejo y se dependía más en su uso, fue necesario añadir nuevas soluciones y capas de seguridad novedosas. Ya gran parte de los ataques se realizan desde dentro de la red.

ZTNA de Teldat resuelve la compartimentalización y restricción de los accesos de usuario (tanto para controlar la información como para contener los daños en caso de que las credenciales queden comprometidas o se produzcan ataques de infraestructura ya que permite adoptar una postura de “Denegación por Defecto” que aísla los sistemas hasta que se establece un nivel de confianza determinado.

Otra de las grandes ventajas de la tecnología de ZTNA de Teldat es que el perímetro de la organización se convierte en una nube oscura, que impide que los atacantes escaneen en busca de vulnerabilidades, como es el caso de las VPN tradicionales.

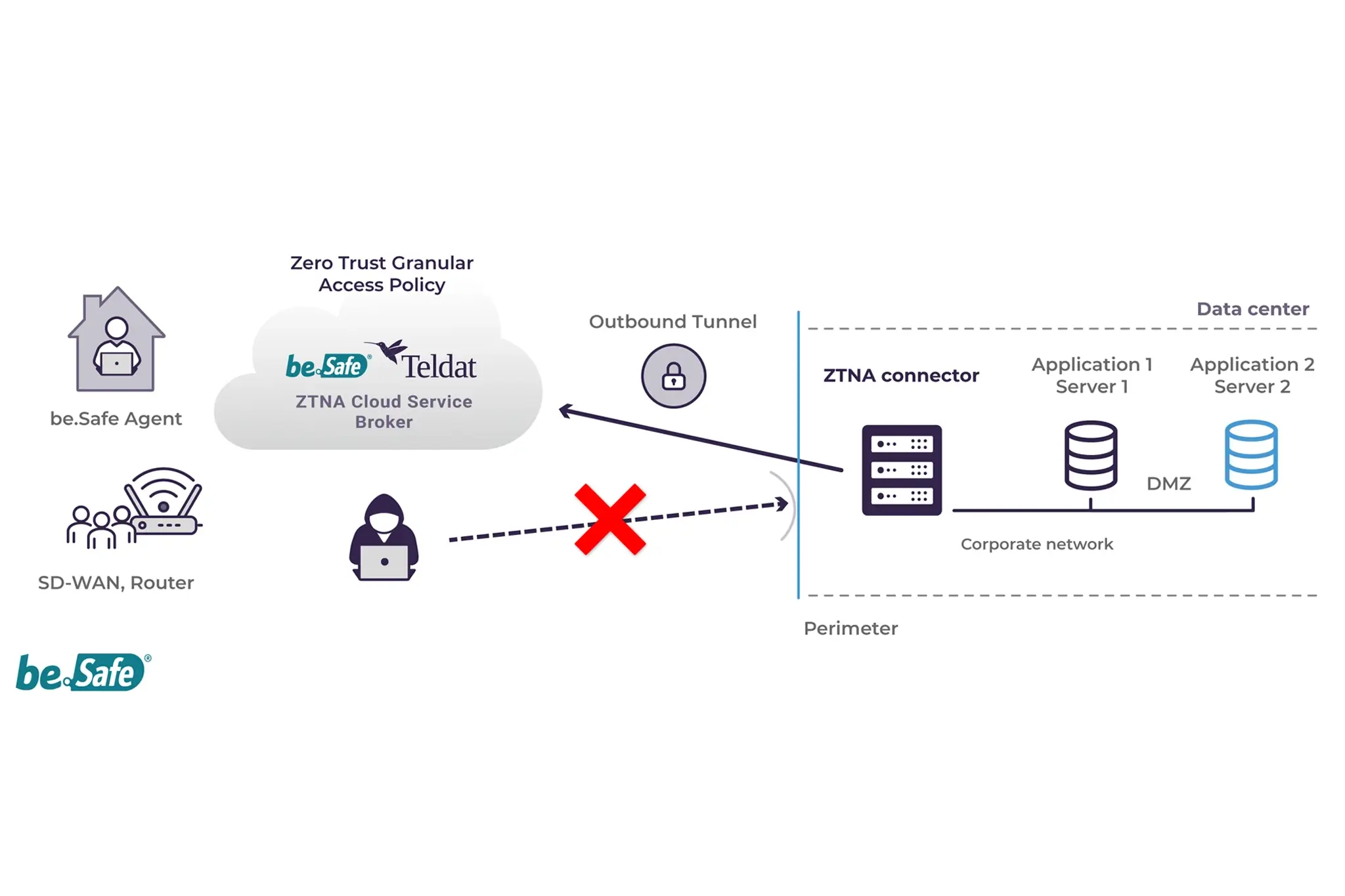

be.Safe Pro – Arquitectura ZTNA

La solución de seguridad be.Safe Pro de Teldat ha sido especialmente diseñada para nuestros clientes corporativos y SMB. La arquitectura se basa en 3 componentes base: El agente instalado en el dispositivo, el Broker que es el servicio en la nube y recibe las conexiones aplicando las políticas granulares de acceso, y el conector que se puede desplegar en formato virtual como imagen de nuestro SO, en la zona donde están o se dispone de acceso a las aplicaciones internas. Dicho conector es el encargado de abrir un túnel seguro contra la plataforma en la nube (bróker) que además permite aplicar políticas locales de control.

be.Safe Pro dispone de una gestión centralizada, desde una única consola basada en nube. Permite realizar todos los pasos de configuración, como son: provisionar usuarios e instalar su agente, hablar con el directorio para sincronizar los permisos, dar de alta las aplicaciones internas y DNS, junto con provisionar los diferentes conectores que van a interconectar usuarios y aplicaciones en la plataforma, pudiendo contar con varios de ellos, ya que pueden residir aplicaciones internas en varios puntos de la red o incluso en la nube.

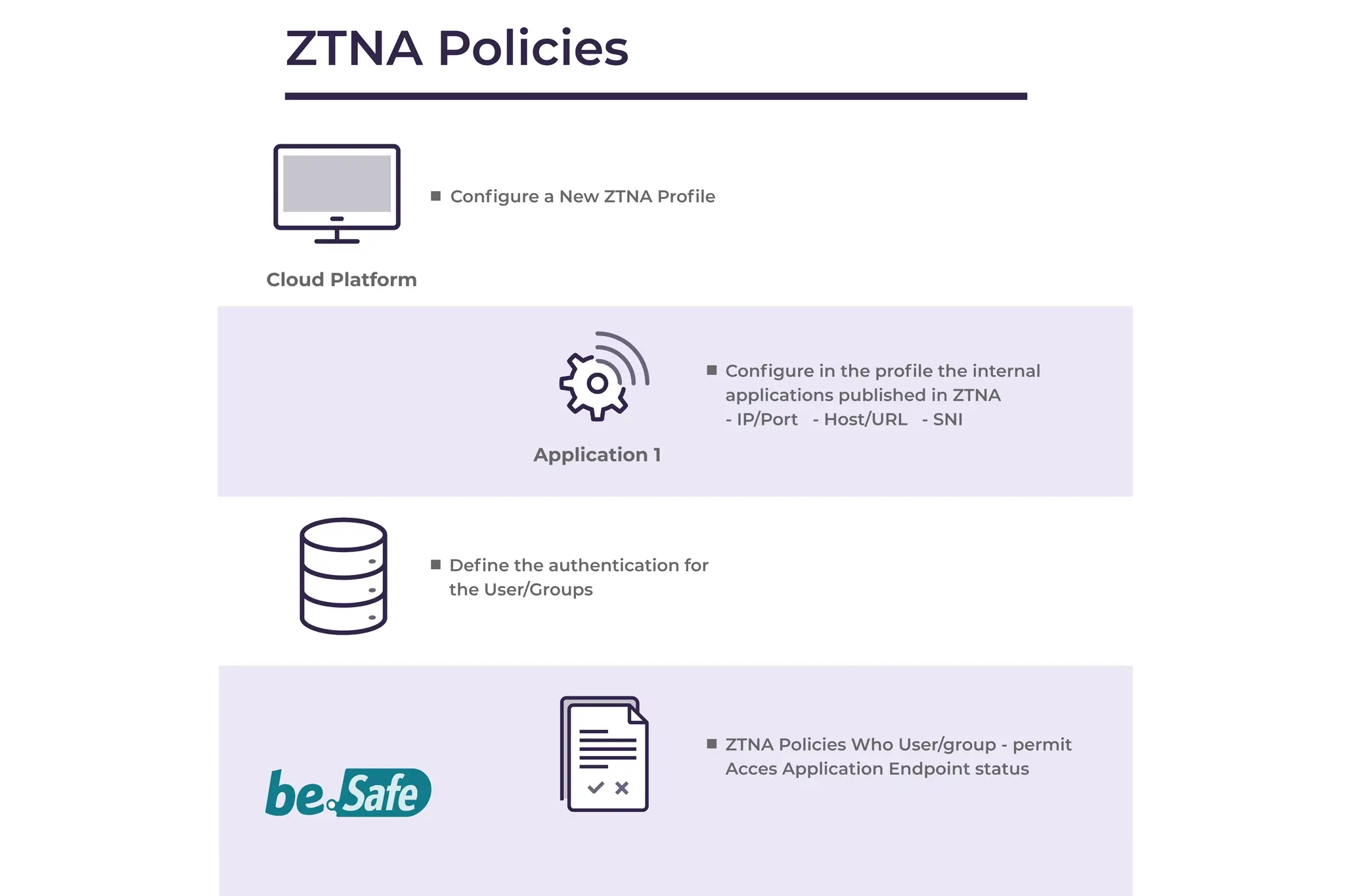

Políticas de ZTNA

Una vez tenemos los componentes desplegados, y los usuarios tienen provisionado su agente, es necesario dar de alta las aplicaciones, que pueden basarse en Host, URL, IP y puerto. Este dato junto con la definición de la autorización en el directorio, nos permitirá generar una política especifica basada en un perfil de acceso para los usuarios.

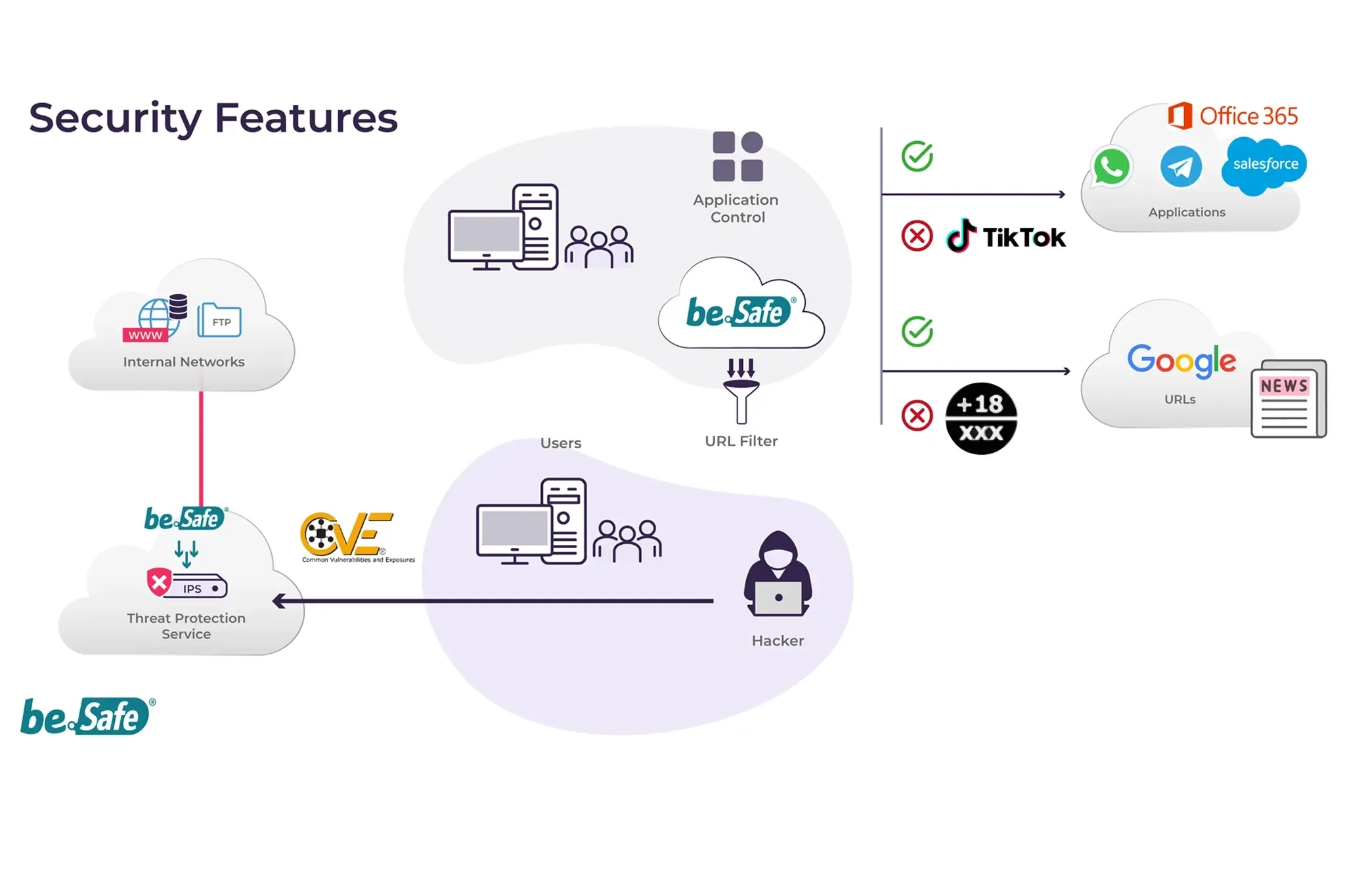

Desde Teldat, con el producto be.Safe Pro, además están disponibles otras funcionalidades de seguridad, que los administradores pueden aplicar de manera muy sencilla, como puede ser un perfil de prevención de amenazas a cualquiera de los flujos de tráfico que atraviesan la plataforma. También pasan por hacer seguro y controlar el acceso a Internet de los usuarios, configurando su salida a internet por la plataforma, y aplicando funcionalidades como Url filtering o control de aplicaciones.

Funcionalidades Avanzadas de ZTNA

Para los dispositivos IoT, Teldat cuenta con una solución única en el mercado, que pasa por disponer de acceso desde equipos físicos remotos, que abren tunelización al servicio, sin necesidad de tener un agente instalado. Esto es útil para todos esos dispositivos IoT que conectan a la red, pudiendo identificar su origen, y aplicar incluso políticas de visibilidad y control.

Casos Prácticos ZTNA de Teldat

SMB evolucionando a entornos Cloud

Empresas pequeñas o medianas que migran sus aplicaciones y servidores a la nube.

Aumentar control y visibilidad

Entidades financieras utilizan conexiones por MPLS y VPN para acceder a servidores corporativos aumentando el control de acceso y obteniendo más información.

SMB evolucionando a entornos Cloud

Empresas pequeñas o medianas que migran sus aplicaciones y servidores a la nube.

Desafío

Las pequeñas y medianas empresas normalmente utilizan aplicaciones internas con servidores alojados en una sola sede o en un centro de datos físico compartido, lo cual otorga poca flexibilidad de movimiento en un entorno cada vez más cambiante donde la movilidad adquiere cada vez más protagonismo. Los entornos de nube ofrecen la posibilidad de ubicar las aplicaciones en cualquier lugar del mundo, lo cual otorga mucha flexibilidad, pero abre el perímetro de seguridad al ser necesario securizar todas esas conexiones desde entornos de Wifi Publica o accesos de internet en casa o en hoteles y ferias.

Solución

Las soluciones de seguridad de Teldat ofrecen la posibilidad de conectar remotamente usuarios tanto desde oficinas como desde localizaciones externas a la red del cliente, permitiendo aplicar políticas de acceso personalizadas por cada usuario o por grupos de usuarios.

De esta manera se garantiza la confidencialidad de los accesos y se otorgan sólo los permisos necesarios, cumpliendo la premisa de “Zero-trust” en lugar de que cualquier usuario conectado tiene todos los privilegios posibles.

Por qué Teldat?

Teldat ofrece diversas soluciones de seguridad versátiles y robustas, con interfaces intuitivas para que cualquier usuario pueda gestionar sus propias políticas y conexiones de manera sencilla. Además, son agnósticas al HW permitiendo la conexión desde equipos de cualquier fabricante que cumpla con los estándares de tunelización.

Aumentar control y visibilidad

Entidades financieras utilizan conexiones por MPLS y VPN para acceder a servidores corporativos aumentando el control de acceso y obteniendo más información.

Desafío

Al utilizar conexiones MPLS desde las sucursales y clientes VPN para trabajadores remotos la entidad no puede otorgar permisos de acceso de manera granular a las aplicaciones según el usuario o el tipo de dispositivo. Tampoco disponen de una herramienta de visualización que muestre el uso de la red y los recursos por parte de cada usuario ni cómo se accede a los mismos, por lo que el dimensionamiento de accesos y servidores no es una tarea sencilla para el equipo de IT.

Solución

Con las soluciones de seguridad de Teldat es posible controlar de manera personalizada y granular el acceso a todas las aplicaciones corporativas y el acceso a Internet y plataformas SaaS, gracias a su integración con directorio activo y herramientas de SSO. Se puede controlar tanto el acceso desde las sucursales como el acceso de conexiones remotas.

Además, con las soluciones de visibilidad es posible obtener toda la información necesaria para entender cómo se accede a los recursos y por parte de quién, y de esa manera obtener información de posibles intentos de violación de reglas por parte de dispositivos que hayan podido sufrir algún tipo de hackeo.

Por qué Teldat?

Las soluciones be.Safe Pro y be.Safe XDR de Teldat ofrecen accesos seguros y confiables, con interfaces intuitivas para que cualquier usuario pueda gestionar sus propias políticas y conexiones de manera sencilla, y con Dashboards personalizables para mostrar la información gráficamente. Además, son agnósticas al HW permitiendo la conexión desde equipos de cualquier fabricante que cumpla con los estándares de tunelización y envío de información de flujos.

Segmentación de acceso a redes internas

Compartimentar redes otorgando permisos según rol y tipos de dispositivo.

Desafío

Mediante la configuración de redes legacy resulta una tarea muy compleja segmentar las redes internas para controlar el acceso de usuarios y dispositivos a los recursos necesarios para cada uno. Por un lado, puede haber ciertos departamentos que no deban acceder a recursos de otros, solamente a los que tengan asignados. Y por otro existe la posibilidad de que una brecha de seguridad en un dispositivo de una red concreta pueda acabar infectando al resto de departamentos mediante desplazamientos laterales de la información, imaginemos un portátil que se ha infectado con un USB o una Tablet que ha descargado un archivo malicioso.

Solución

Gracias a las soluciones de redes definidas por SW y las plataformas de seguridad es posible aislar completamente cada red y controlar el acceso a cada una según el usuario o el dispositivo concreto, mediante interfaces gráficos se pueden aplicar políticas independientes tanto de tráfico hacia el datacenter como hacia aplicaciones SaaS, y denegar el acceso a recursos no permitidos.

Del mismo modo, al estar compartimentadas, una posible infección en un dispositivo limitará totalmente la expansión de la misma al entorno donde se encuentre, sin afectar al resto de redes de la empresa ni a servidores centrales.

Por qué Teldat?

Las soluciones be.SDWAN y be.Safe de Teldat ofrecen accesos segmentados y compartimentados, con interfaces intuitivas para que cualquier usuario pueda gestionar sus propias redes y políticas de seguridad de manera sencilla.

Lee nuestros últimos posts

Desde los firewalls a XDR: Un Viaje histórico en la ciberseguridad empresarial

El paisaje en constante evolución de las ciberamenazas En las últimas décadas, la ciberseguridad ha experimentado una transformación profunda para adaptarse a un mundo cada vez más interconectado y digitalizado. Lo que en sus inicios se limitaba a defensas...

¿Por qué el mundo mira ahora hacia la Ciberseguridad Europea?

En la última década, la ciberseguridad ha dejado de ser un ámbito técnico especializado para convertirse en un asunto de resiliencia nacional y de responsabilidad ejecutiva. Los consejos de administración y las administraciones públicas de todo el mundo se enfrentan...

Riesgos crecientes de ciberseguridad en el sector IoT y Edge Computing 2025

En 2025, el panorama de los riesgos en Ciberseguridad sigue sufriendo un cambio drástico debido a la consolidación masiva del IoT y del Edge Computing. No se trata solo de más dispositivos conectados, sino de nodos cada vez más inteligentes, con capacidad de...