Seguridad be.OT

para entornos OT

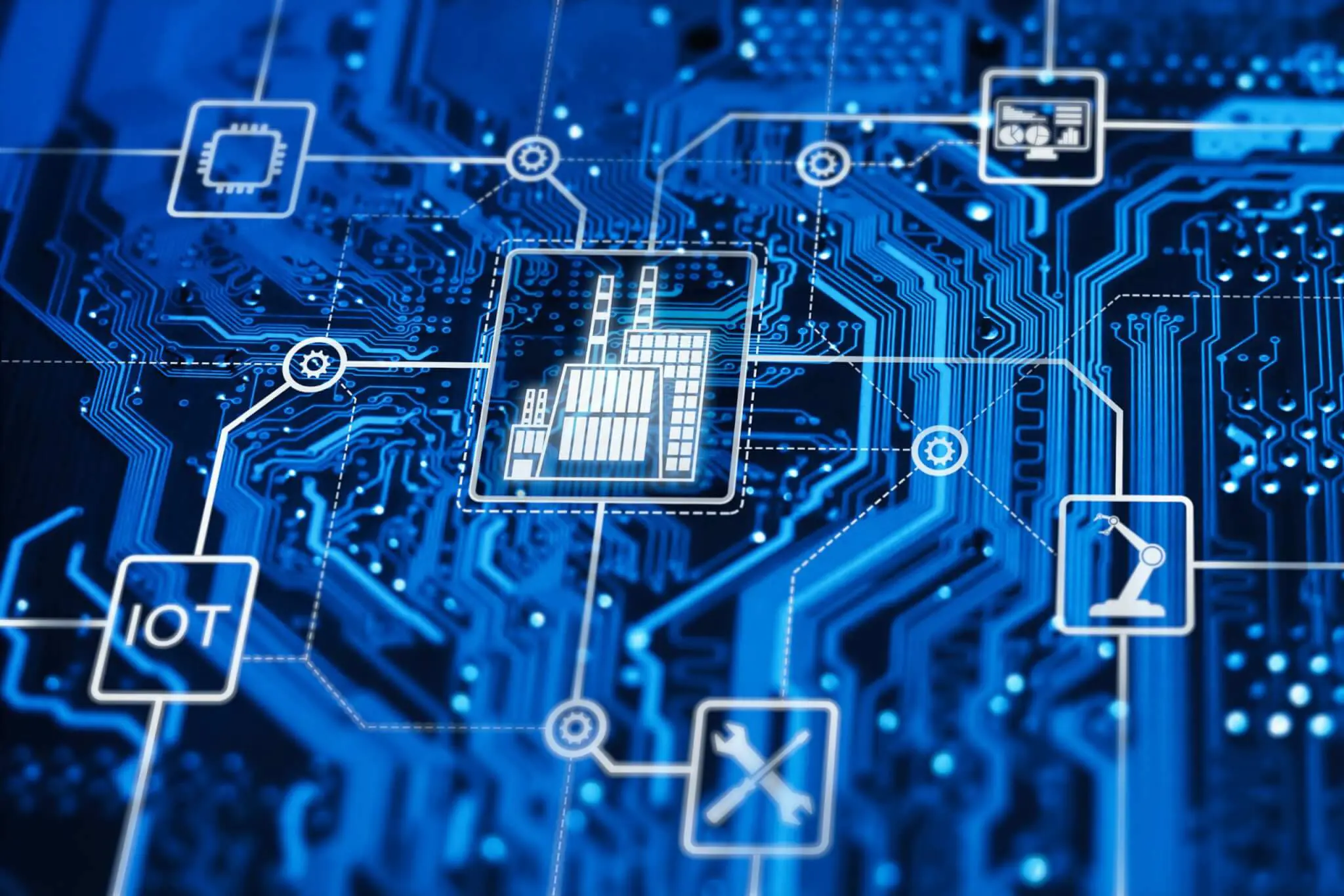

Cuando hablamos de seguridad, tendemos a pensar en entornos TI (y no porque sean los más vulnerables, sino porque son los más comunes). Sin embargo, los entornos industriales también están expuestos.

Seguridad en entornos industriales

Hoy en día, los sistemas de tecnología operacional (OT) atraviesan por los mismos problemas que los sistemas TI dada la convergencia y conectividad entre ambos.

-

- La protección de los sistemas OT requiere de información precisa y específica sobre amenazas

- Las soluciones de seguridad tienen que instalarse lo más cerca posible de los equipos

- La naturaleza estable de estas redes permite formas más fiables de IA.

- Protocolos, puertos, … los entornos OT requieren productos de seguridad especializados

- La capacidad de adaptación es clave. Un sistema antiguo debe poder coexistir con las nuevas soluciones.

Visión general del mercado de la tecnología operacional

Necesidades desde industriales a militares

Dado el creciente despliegue tecnológico en plataformas industriales para alcanzar la digitalización 4.0, el nivel de amenaza de los ciberataques puede no sólo traducirse en pérdidas económicas sino en accidentes mortales. El mayor despliegue tecnológico en entornos industriales convierte las tecnologías OT en un nuevo objetivo para los piratas informáticos.

Además, dado aumento en la automatización y robotización del lugar de trabajo y la cadena de producción, se espera que estas dependencias crezcan en el futuro. De ahí que, en los últimos años, tanto los ataques como los que los perpetran se hayan vuelto mucho más sofisticados (sin que se prevea que la corriente amaine). Es más, a nivel geopolítico se está analizando el uso de estos ataques como un nuevo tipo de arma.

De ahí que nuevas soluciones de seguridad vayan apareciendo en el mercado. Al consolidar dichas soluciones y a sus proveedores, el sector intenta facilitar la integración entre entornos. Las empresas deberían intentar combinar sus soluciones OT y TI y confiar en un menor número de proveedores para reducir la complejidad y gestionar todos los dispositivos (OT y TI) de manera centralizada. Las empresas pueden minimizar sus riesgos y mejorar su seguridad y eficiencia operativa recurriendo a soluciones de seguridad integradas.

Puntos importantes ligados a los entornos OT

Información específica sobre amenazas

Las necesidades de los entornos OT son distintas a las de una red TI tradicional. Puesto que las amenazas y ataques van a estar específicamente dirigidos a los puertos y protocolos que se usen, la información para neutralizarlos debe ser precisa.

Seguridad próxima al equipo

En un entorno OT hay miles de dispositivos IoT que se comunican entre sí y son vulnerables ante ataques. Llevar la seguridad lo más cerca posible de los equipos es crucial para evitar que las amenazas se extiendan.

IA en la producción…y en la seguridad

A medida que avanza la cuarta revolución industrial se han ido incorporando modelos de IA y aprendizaje automático a entornos industriales. En el campo de la seguridad OT, estas técnicas nos permiten responder a ataques de día cero.

Integración y capacidad de adaptación

Los entornos OT son reacios al cambio, y tienen motivos para serlo. Cualquier solución de seguridad que vaya a implementarse deberá poder adaptarse y cambiar lo menos posible. Las soluciones en la nube son viables, pero los clientes suelen optar por métodos in situ.

Entender la seguridad de la tecnología operacional

Al hablar de seguridad OT, no sólo nos centramos en las distintas amenazas, sino que también incluimos un cambio de paradigma en la manera en la que se estructuran, instalan, operan, actualizan y gestionan los sistemas críticos, cuáles son los peores escenarios posibles en caso de fallo, etc. Las necesidades y requisitos asociados a este tipo de tecnología van más allá de los modelos de firma: es preciso replantearse cómo implementar una solución de seguridad integral.

La identificación de activos, por ejemplo, no es un asunto trivial. Los sistemas OT suelen ser complejos y se han estado construyendo a lo largo de décadas. Están formados por una gran variedad de dispositivos que nadie en la empresa conoce del todo. Para más inri, los recursos OT pueden estar repartidos en distintos lugares geográficos (lo que complica el asunto).

Cada día que pasa, la segmentación de la red también se está volviendo más difusa. Las redes TI y OT están más interconectadas que nunca, lo que genera nuevos problemas. Cualquier solución de seguridad centralizada debe ser capaz de gestionar amenazas TI y OT para cubrir todos los escenarios que puedan tener un impacto en esta nueva arquitectura.

La solución be.OT se ha diseñado con todo esto en mente. Gracias a las funcionalidades de red avanzadas de Teldat y a nuestras nuevas soluciones de seguridad, podemos ofrecer a nuestros usuarios plena visibilidad mediante la tecnología NTA y una solución de seguridad centralizada y unificada que gestiona las amenazas OT y TI desde un mismo sistema (una pantalla central de fácil manejo en la que se integra la información sobre visibilidad y seguridad, y se resuelven sus problemas asociados).

Soluciones y productos OT de Teldat

Contexto

Tal y como hemos visto, la seguridad OT no sólo precisa un conjunto de firmas distintas para cada protocolo, sino que nos obliga a replantearnos la manera en la que enfocamos la seguridad. Nos enfrentamos a problemas vinculados a la identificación de activos, a equipos antiguos y sistemas difíciles de actualizar, a herramientas diseminadas, etc.

Cualquier solución que pretenda funcionar dentro de estos parámetros debe ser lo suficientemente diversa y moldeable como para enfrentarse a estos retos e integrar los sistemas particulares de cada cliente.

Gestión centralizada, seguridad distribuida

Cuanto más cerca pueda estar la solución de seguridad de cada nódulo independiente de la red, mejor. Por desgracia, instalar parches de seguridad en los equipos de cliente de los sistemas industriales resulta imposible o demasiado caro. Por eso, el motor be.OT ofrece un sistema de seguridad combinado capaz de aportar capacidades IDS/IPS al equipo de red y funciones de seguridad centralizadas (si se quiere).

Esto permite a nuestros clientes proteger el tráfico centralizado y llevar la segmentación y el control lo más cerca posible de los dispositivos (manteniendo siempre un punto de control único a través de nuestra consola de comandos central).

Visibilidad de nivel 7

Saber lo que pasa dentro de una red con cientos (o incluso miles) de dispositivos no es tarea fácil: es frecuente encontrar equipos desfasados, infraestructuras cambiantes por la sustitución o el mal funcionamiento de los dispositivos, etc. Monitorizar estos equipos y controlar sus conexiones y flujos de datos puede ser crucial para la seguridad y gestión de una empresa.

Por eso, como parte del ecosistema be.OT incluimos nuestra potente tecnología NTA: el be.Safe XDR. Al integrarse con nuestro motor de seguridad, la herramienta be.Safe XDR ofrece a los usuarios plena visibilidad y trazabilidad de su red. Con un simple clic, los usuarios pueden abrir paneles de seguimiento equipados con una herramienta de análisis puntera que permite contrastar las dimensiones de red que fluyen por el sistema.

Prevención de los ataques de día cero

La seguridad ligada a firmas es la base sobre la que se construye cualquier sistema. Sin embargo, aun siendo extremadamente fiable, tiene sus puntos débiles. Por ejemplo, no previene los ataques de día cero y (en caso de actualización incorrecta) supone un riesgo que los piratas informáticos pueden aprovechar.

De ahí que la herramienta be.OT ofrezca modelos adicionales de IA para detectar actividades anormales dentro de una red OT. Si bien los resultados de estos modelos han sido dudosos en redes TI por su heterogeneidad, este problema no se da en sistemas industriales (por regla general, mucho más estables y fiables).

Es precisamente esta previsibilidad la que permite a nuestros modelos IA operar con tanta precisión y fiabilidad. Cuando se combina con la herramienta be.Safe XDR, la solución be.OT puede detectar (con escaso margen de error) actividades sospechosas y alertar a los equipos de seguridad para que éstos puedan reaccionar a tiempo ante una posible amenaza.

OT Casos Prácticos

Detección de actividades y tráfico sospechosos en una red OT

Uso de plataformas de detección de amenazas mediante técnicas de IA y monitorización para bloquear ataques OT.

Control de acceso a Internet de dispositivos OT y usuarios

Supervisión del tráfico generado por los dispositivos OT hacia redes externas y control de acceso interno desde equipos externos.

Detección de actividades y tráfico sospechosos en una red OT

Uso de plataformas de detección de amenazas mediante técnicas de IA y monitorización para bloquear ataques OT.

Desafío

Los atacantes pueden provocar brechas de seguridad infectando dispositivos para que propaguen por la red algún tipo de malware o actúen como bots para atacar de manera masiva a la propia organización o otras empresas. También pueden robar credenciales, o conseguir accesos no operativos para introducirse en la red e intentar conseguir la máxima información posible desde dentro, es lo que se conoce como ataques de movimiento lateral.

Solución

Mediante plataformas de visualización de tráfico y análisis de logs es posible monitorizar todo lo que es está ocurriendo en la red sin necesidad de generar mayor carga en los equipos o provocar delays en las comunicaciones. Al disponer de la información de cómo se comporta la red habitualmente, se generan patrones de tráfico que permiten detectar comportamientos anómalos como múltiples IPs accediendo a un mismo destino para un ataque de denegación de servicio, o intentos de acceso a redes no permitidas para un dispositivo concreto.

De esta manera, se pueden generar respuestas automáticas deshabilitando esos dispositivos sospechosos de haber sido infectados o revocar accesos o credenciales si se detecta que intentan acceder a información sensible cuando no deben, impidiendo de esta manera que consigan su objetivo.

Por qué Teldat?

Las solución be.OT de Teldat analiza todo el comportamiento de la red, aplica técnicas de Machine Learning e Inteligencia Artificial para detectar comportamientos sospechosos y mediante el uso de firmas específicas para entornos OT detecta y bloquea cualquier ataque.

Control de acceso a Internet de dispositivos OT y usuarios

Supervisión del tráfico generado por los dispositivos OT hacia redes externas y control de acceso interno desde equipos externos.

Desafío

Ante el gran aumento de dispositivos en redes OT la gestión de la información se vuelve cada vez más compleja, ya que no siempre están disponibles redes privadas y es necesario proporcionar acceso a nubes públicas para almacenamiento o gestión y procesado de logs. Por otra parte, los empleados pueden necesitar acceso desde redes externas, con permisos de acceso controlados para evitar que cualquier persona pueda tener control a toda la red desde fuera. Un posible ataque externo tanto de DDoS como de intento de acceso mediante credenciales obsoletas puede provocar una grave amenaza de seguridad.

Solución

Es posible controlar mediante plataformas de seguridad todo el tráfico que sale desde la red, no sólo revisando los puertos o IPs, o incluso hosts, también mediante firmas específicas de protocolos OT, que permiten el acceso sólo del tráfico que debe cursarse hacia el exterior.

Del mismo modo, es capaz de proporcionar un acceso seguro a la red interna mediante conexiones VPN a usuarios remotos, controlando los privilegios de acceso a la misma para permitir por ejemplo sólo acceso mediante SSH a equipos para su monitorización o permitir solamente recepción de algunos protocolos concretos para evitar fugas de información.

Por qué Teldat?

La solución be.OT de Teldat soporta más de 1000 controles de aplicaciones y firmas IPS para ICS OT. La inteligencia proporcionada a través de las soluciones de seguridad industrial procede del equipo de desarrollo de los laboratorios de Teldat, que lleva más de 30 años proporcionando inteligencia para aplicaciones de seguridad corporativa con la mejor eficacia de seguridad y reconocimiento del sector.

Monitorización de dispositivos y red OT

Gestión de activos y dispositivos OT con reportes personalizados y generación de alertas.

Desafío

Las redes OT pueden estar compuestas por miles o decenas de miles de dispositivos enviando tráfico a diversas fuentes y con múltiples niveles jerárquicos que complican la gestión del acceso, el inventariado y el uso de la red por parte de los mismos. Además, los requisitos de disponibilidad son críticos, a diferencia de entornos IT donde los retardos pueden ser admisibles, por lo que cualquier alerta debe ser notificada y corregida en el menor tiempo posible.

Solución

Las plataformas de gestión de redes OT deben permitir auditorías del comportamiento de la red con detección de comportamientos inadecuados y asignar umbrales idóneos para las alertas que se puedan enviar mediante correo electrónico. Es de gran utilidad la identificación de los dispositivos más activos ya que ayuda a optimizar la infraestructura desplegada y evita posibles cuellos de botella que ralenticen los procesos. Para una gestión sencilla es necesaria la visibilidad en forma gráfica de dispositivos conectados que permita la optimización y validación de las conexiones. Y todo ello debe ir acompañado de la generación de reportes periódicos, que agrupen y sinteticen la información para un análisis rápido y sencillo.

Por qué Teldat?

La solución be.OT de Teldat parametriza las alarmas para evitar falsos positivos, genera informes de uso de la red, permite la visibilidad del tráfico tanto de aplicaciones como de direcciones origen/destino y proporciona análisis detallado sobre patrones de tráfico y tendencias de uso.

Lea nuestros últimos posts

Smart meter y los grandes beneficios que aporta esta tecnología

Al margen de su tamaño, todas las empresas buscan reducir su consumo energético (no sólo para mitigar los costes energéticos, sino para cumplir también con los requisitos de la legislación verde). Además de su rentabilidad, accionistas, inversores, empleados y...

Las telecomunicaciones en la automatización industrial

En la actualidad, la industria está experimentando una transformación significativa debido a la creciente adopción de la automatización. Los avances en la tecnología han permitido el desarrollo de sistemas y procesos más eficientes, y uno de los componentes clave en...

Ciberseguridad en el IoT para Smart Cities

Actualmente estamos viviendo una época en la que los ayuntamientos de España están recibiendo muchas ayudas a través de los fondos europeos Next Generation, incluyendo el PERTE del agua y el agroalimentario, entre otros. Los proyectos relacionados con estos...